ユーザー プロビジョニングの構成

プロビジョニングはすべての Atlassian アカウントで利用できます。つまり、アイデンティティ プロバイダからアカウントを作成、更新、および無効化できます。グループ同期は現在、Jira 製品と Confluence でのみ利用でき、Bitbucket では利用できません。

コンテンツの正しい表示

From your organization at admin.atlassian.com, if the Users list and Groups list are under the Directory tab, view the improved user management content.

ユーザー プロビジョニングを構成することで、ご利用の Atlassian 組織に外部のユーザー ディレクトリを連携できます。このページでは、アイデンティティ プロバイダー (IdP) に対してユーザー プロビジョニングを構成する方法について紹介します。ユーザー プロビジョニングで実現できる処理の詳細については、「ユーザー プロビジョニングの機能」をご参照ください。

ユーザー プロビジョニングの構成を完了したら、すべてのユーザー属性やグループ メンバーシップの管理をアイデンティティ プロバイダーから行います。

Prerequisites

ご利用のサイトおよび製品に外部ユーザーをプロビジョニングする前に、いくつかの手順を完了しておく必要があります。

- アイデンティティ プロバイダでユーザー プロビジョニング機能を有効化します。

- 自身が Atlassian 組織の管理者であることを確認します。詳細については「組織の管理」を参照してください。

- 組織内で 1 つ以上のドメインを検証します。詳細は「ドメインの検証」を参照してください。

- 組織から Atlassian Access をサブスクライブします。詳細については、「Atlassian Access のセキュリティ ポリシーと機能」を参照してください。

- 同期したユーザーのアクセスを許可する Jira または Confluence サイトのうちの 1 つ以上で管理者であることを確認します。

このページでは、Atlassian 組織でユーザー プロビジョニングを設定する手順のみを提供しています。アイデンティティ プロバイダ側から行う設定について、アイデンティティ プロバイダが追加のセットアップ手順を提供している可能性があります。

SCIM トークンを作成する

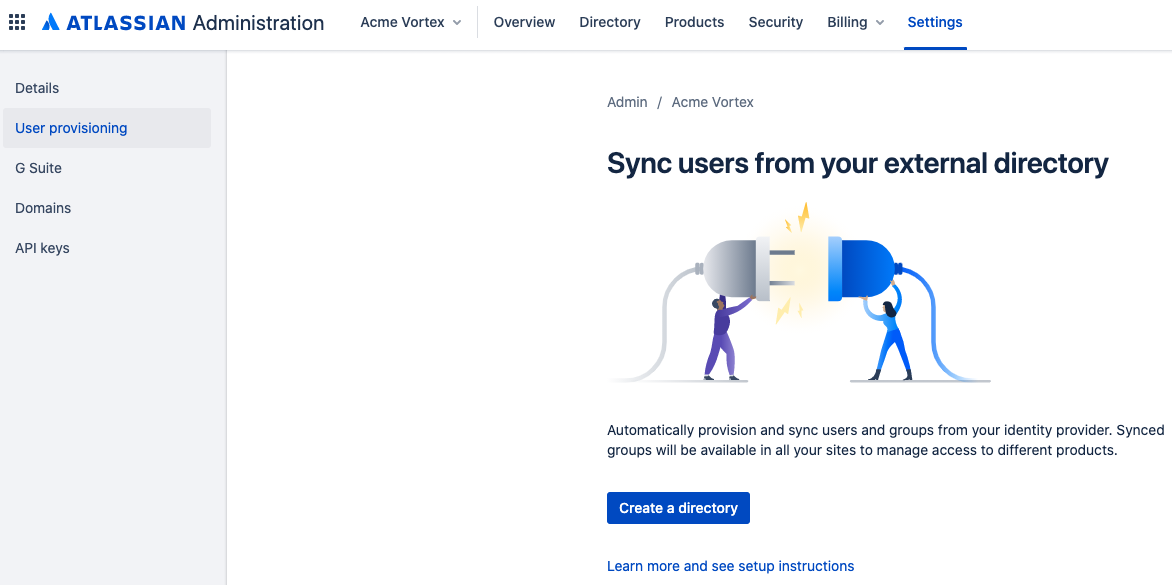

- [ディレクトリ] > [ユーザー プロビジョニング] をクリックします。

admin.atlassian.com で、ご利用の組織から、

- [ディレクトリの作成] をクリックします。

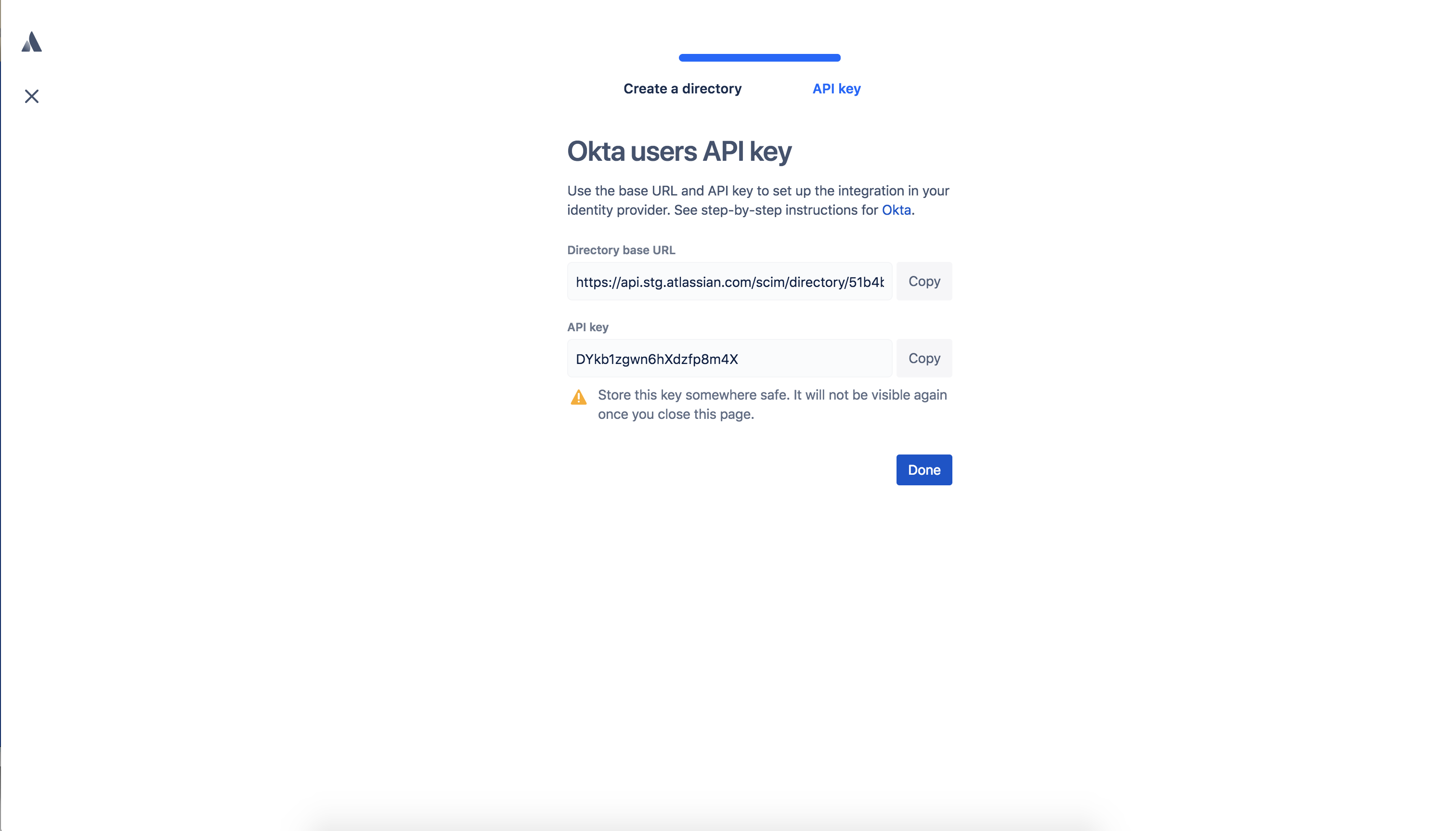

- ユーザー ディレクトリを識別するための名前 (例: Okta users) を入力して、[作成] をクリックします。

[ディレクトリ ベース URL] と [API キー] の値をコピーします。後でアイデンティティ プロバイダを構成する際にこれらの値が必要になります。

これらの値は再表示されないため、必ず安全な場所に保存してください。

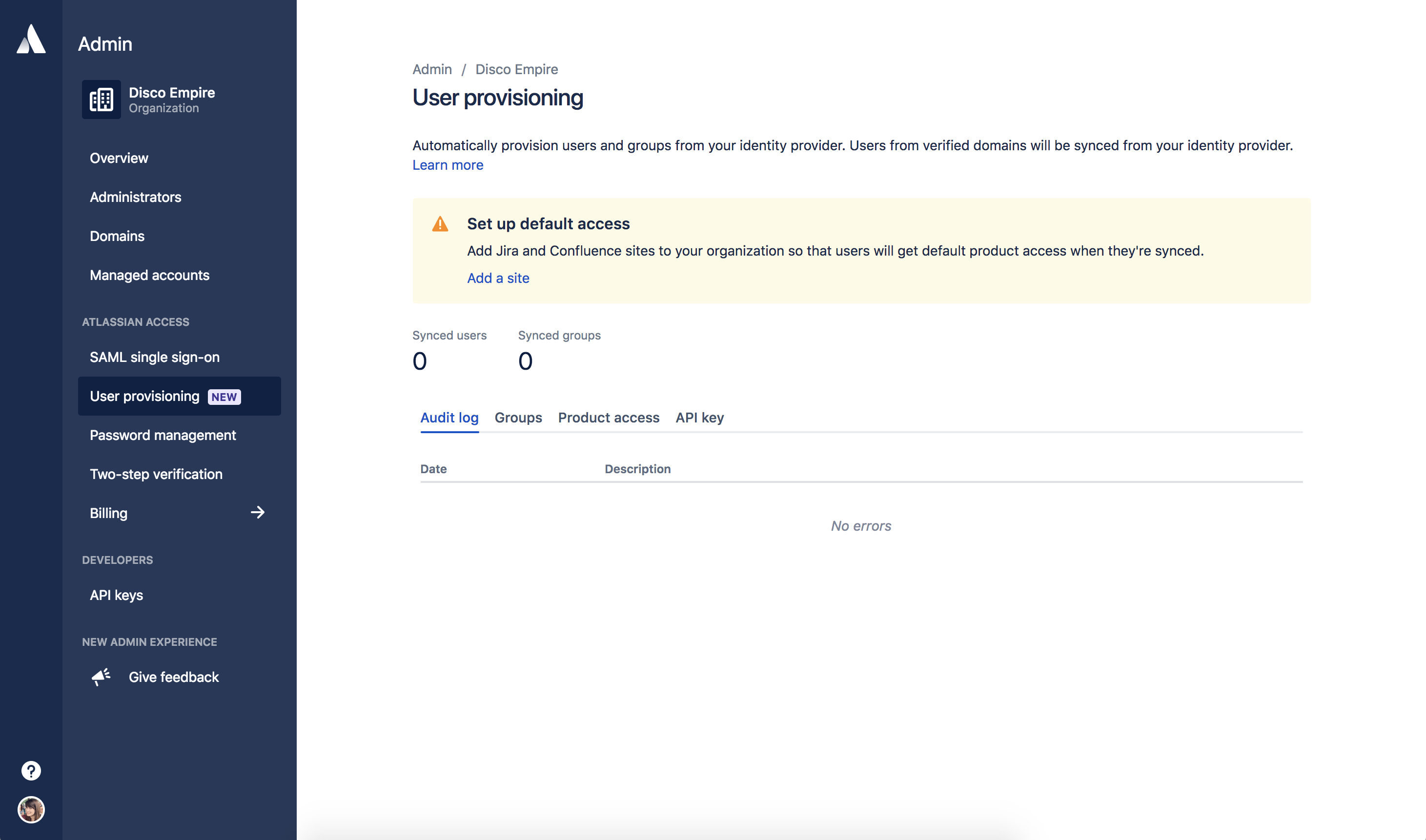

- ここで、 Jira または Confluence サイトを組織に追加して、プロビジョニングされたユーザーが製品へのアクセスを許可されるようにします。組織にサイトを追加する理由の詳細については、「ユーザー プロビジョニング」ページを参照してください。

[ユーザー プロビジョニング] ページから、[サイトの追加] をクリックして追加するサイトを選択し (例:example.atlassian.net)、画面上の説明に従います。

プロビジョニングされたグループおよびユーザーの製品アクセスを構成する

新しくプロビジョニングされたすべてのユーザーに製品アクセスを付与するには、既存のグループの製品アクセスをセットアップします。

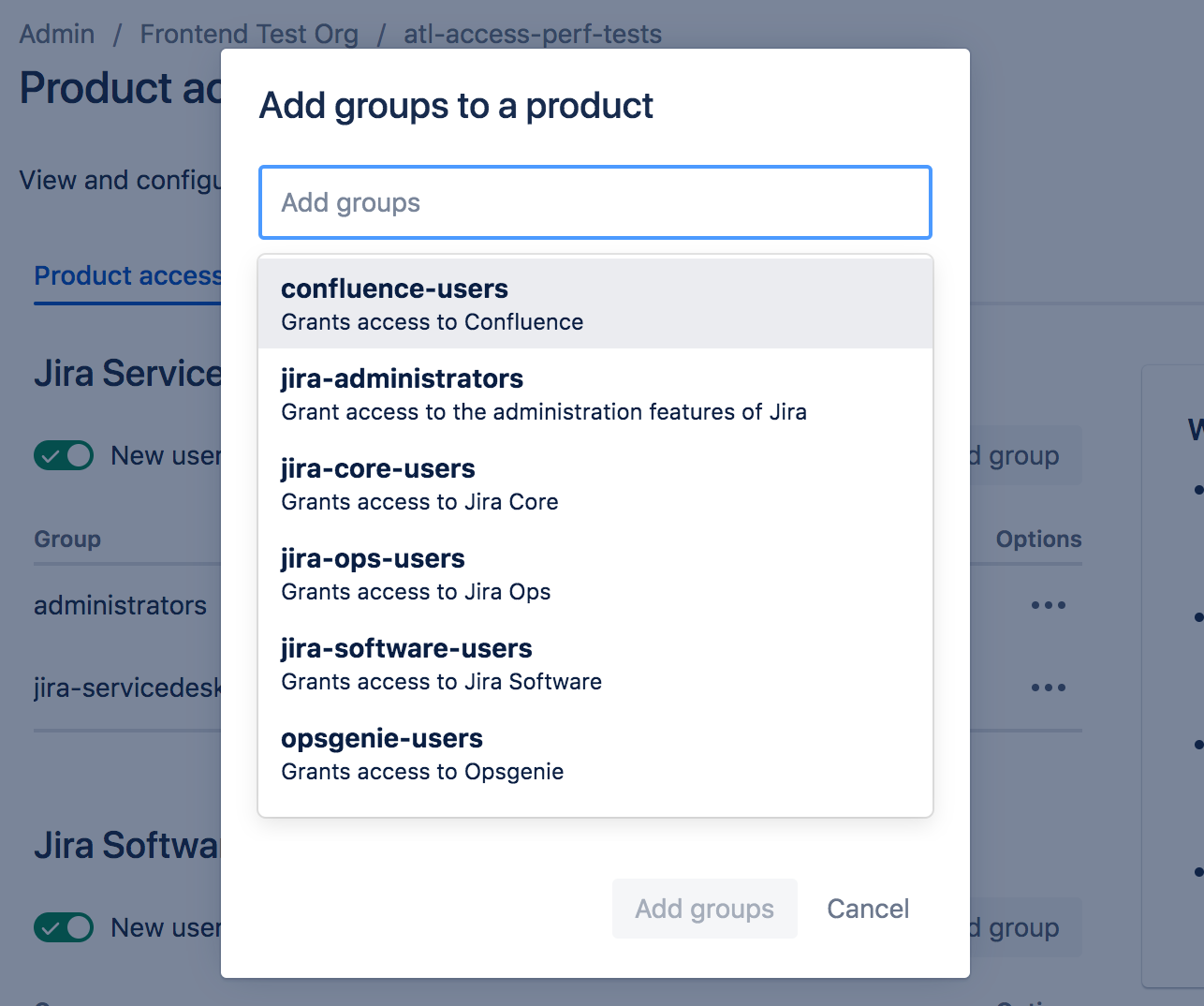

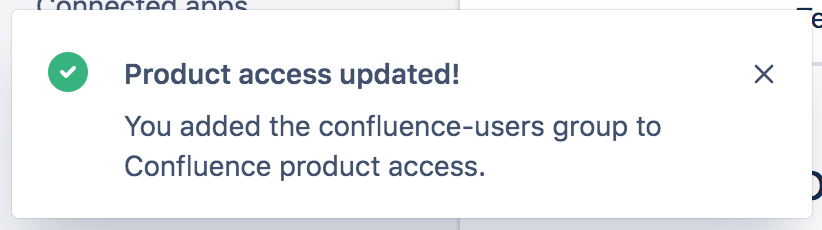

- 前のステップで追加したサイト (example.atlassian.net) で [製品アクセス] に進み、Confluence セクションを見つけます。

- [グループの追加] をクリックして、同期されたグループの名前を選択または入力します。

- [グループの追加] をクリックして、製品アクセスの付与を完了します。

グループに製品アクセスが構成されたことを示すフラグが表示されます。製品アクセスの設定の詳細については、「製品アクセス設定の更新」を参照してください。

アイデンティティ プロバイダーから同期されるグループを初期設定グループにしないでください。初期設定グループにした場合、管理されていない製品に SCIM を通じてユーザーを追加しようとした場合に競合が発生する可能性があります。

ユーザー管理エクスペリエンスの向上

ユーザー プロビジョニングを構成することで、ご利用の Atlassian 組織に外部のユーザー ディレクトリを連携できます。このページでは、アイデンティティ プロバイダー (IdP) に対してユーザー プロビジョニングを構成する方法について紹介します。ユーザー プロビジョニングで実現できる処理の詳細については、「ユーザー プロビジョニングの機能」をご参照ください。

ユーザー プロビジョニングの構成を完了したら、すべてのユーザー属性やグループ メンバーシップの管理をアイデンティティ プロバイダーから行います。

Prerequisites

組織と製品に外部ユーザーをプロビジョニングする前に、いくつかの手順を完了しておく必要があります。

- アイデンティティ プロバイダでユーザー プロビジョニング機能を有効化します。

- 自身が Atlassian 組織の管理者であることを確認します。詳細については「組織の管理」を参照してください。

- 組織内で 1 つ以上のドメインを検証します。詳細は「ドメインの検証」を参照してください。

- 組織から Atlassian Access をサブスクライブします。詳細については、「Atlassian Access のセキュリティ ポリシーと機能」を参照してください。

SCIM トークンを作成する

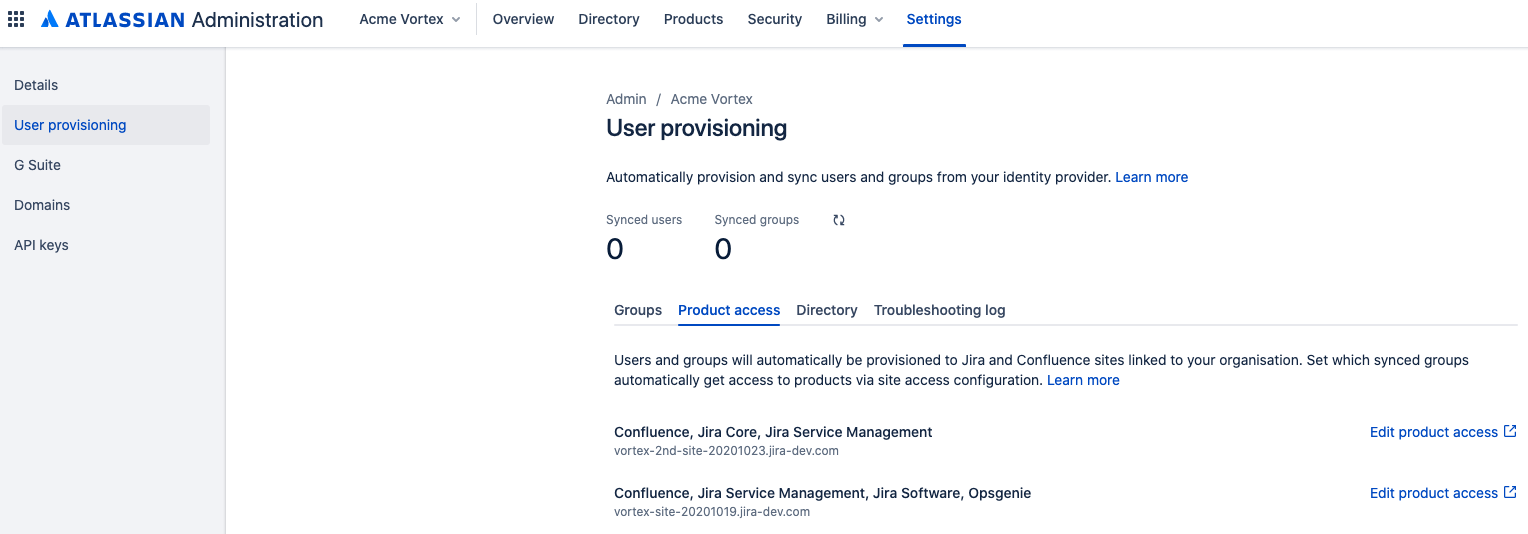

- [設定]、[ユーザーのプロビジョニング] の順に選択します。

admin.atlassian.com で、ご利用の組織から、

- [ディレクトリの作成] を選択します。

- ユーザー ディレクトリを識別するための名前。たとえば、Okta users) と入力して [作成] を選択します。

[ディレクトリ ベース URL] と [API キー] の値をコピーします。後でアイデンティティ プロバイダを構成する際にこれらの値が必要になります。

これらの値は再表示されないため、必ず安全な場所に保存してください。

ユーザーとグループは組織に自動でプロビジョニングされます。ユーザーとグループが組織と同期する方法の詳細については、「ユーザー プロビジョニング」ページをご参照ください。

プロビジョニングされたグループおよびユーザーの製品アクセスを構成する

新しくプロビジョニングされたユーザーに製品アクセスを付与するには、[製品アクセスの編集] を選択して既存のグループの製品アクセスを設定します。製品アクセス設定の詳細については、「製品アクセス設定の更新」をご参照ください。