Okta を使用してユーザー プロビジョニングを構成する

現在、このページのコンテンツに影響を与える変更をロール アウト中です。admin.atlassian.com の組織で、[ユーザー] リストと [グループ] リストが [ディレクトリ] タブにある場合は、ユーザー管理エクスペリエンスが改善されています。改善されたエクスペリエンスの変更点について、下記で説明します。

プロビジョニングはすべての Atlassian アカウントで利用できます。つまり、アイデンティティ プロバイダからアカウントを作成、更新、および無効化できます。グループ同期は現在、Jira 製品と Confluence でのみ利用でき、Bitbucket では利用できません。

ユーザー プロビジョニングでは、ご利用のアトラシアン組織に外部のユーザー ディレクトリを統合できます。このページでは、ID プロバイダーとして Okta を使用している際にユーザー プロビジョニングを構成する方法について紹介します。ユーザー プロビジョニングでサポートされている処理の詳細については「ユーザー プロビジョニングの機能」をご参照ください。

ユーザー プロビジョニングの構成を完了したら、ユーザー属性やグループ メンバーシップの管理はアイデンティティ プロバイダーから行います。

この手順で初めて構成する場合

最初に、Okta で次のようなテスト アカウントとテスト グループを使用してセットアップ手順を試してみることをお勧めします。例: atlassian-test-jira-users、atlassian-test-confluence-users

テスト アカウントを使用して開始することで、Atlassian アプリからユーザーの割り当てが意図せず解除された場合に、利用の中断を回避することができます。アプリでユーザーの割り当てを解除し、アカウントを無効化すると、アトラシアン製品へのアクセス権も失われます。

Prerequisites

ご利用のサイトおよび製品に外部ユーザーをプロビジョニングする前に、いくつかの手順を完了しておく必要があります。

- Okta アカウントでユーザー プロビジョニング機能を有効化します。詳細については「Lifecycle Management」をご確認ください。

- 自身が Atlassian 組織の管理者であることを確認します。詳細については「組織の管理」を参照してください。

- 組織内で 1 つ以上のドメインを検証します。詳細は「ドメインの検証」を参照してください。

- 組織から Atlassian Access をサブスクライブします。「Atlassian Access を使用したセキュリティ」を参照してください。

- 同期したユーザーのアクセスを許可する Jira または Confluence サイトのうちの 1 つ以上で管理者である必要があります。

ステップ 1. SCIM ディレクトリを作成する

- [ディレクトリ] > [ユーザー プロビジョニング] の順に選択します。

admin.atlassian.com で、ご利用の組織から、

改善されたユーザー管理エクスペリエンスをご利用の場合は、admin.atlassian.com の組織から [設定] > [ユーザー プロビジョニング] の順に選択します。

左側の [ユーザー プロビジョニング]、[トークンの作成] の順に選択します。

改善されたユーザー管理エクスペリエンスをご利用の場合は、[ディレクトリの作成] を選択します。

- ユーザー ディレクトリを識別するための名前。たとえば、「Okta users」と入力して [作成] を選択します。

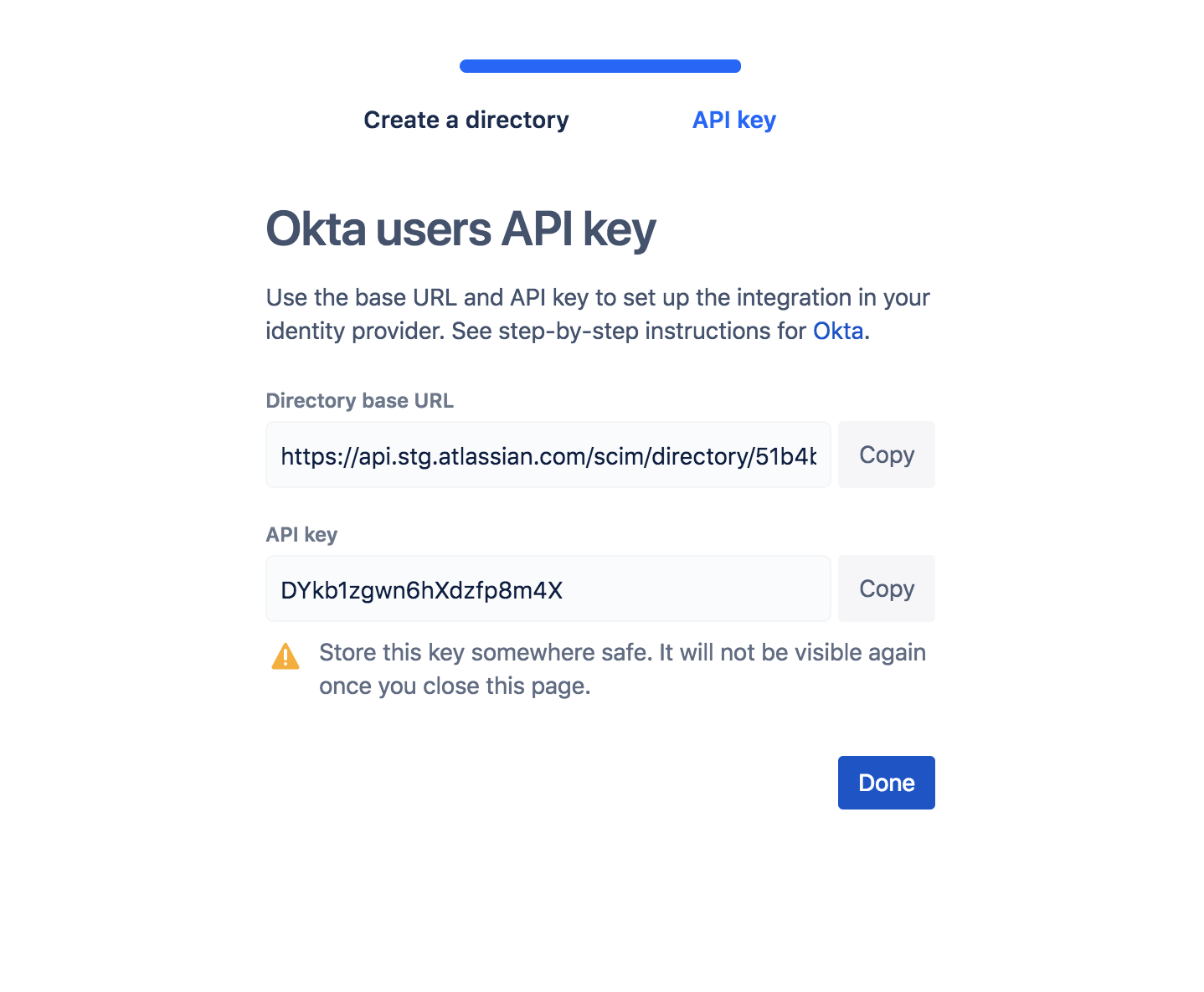

[ディレクトリ ベース URL] と [API キー] の値をコピーします。後で Okta アプリケーションを構成する際にこれらの値が必要になります。

これらの値は再表示されないため、必ず安全な場所に保存してください。

ユーザーとグループが、組織にリンクされている Jira サイトと Confluence サイトに自動でプロビジョニングされます。ユーザーとグループを組織と同期する方法の詳細については、「ユーザー プロビジョニング」ページをご参照ください。

ステップ 2. Okta で SCIM API 連携を有効化する

このステップでは、上記の「ステップ 1. SCIM ディレクトリを作成する」のディレクトリ ベース URL とべアラー トークンが必要です。

- Okta にログインして Atlassian Cloud アプリケーションを追加します。

- アプリケーションで、[Provisioning] タブをクリックして、[Configure API integration] をクリックします。

- [Enable API integration] を選択します。

[ - Atlassian 組織で作成したディレクトリ ベース URL と API キーを入力します。

- Test API 資格情報をクリックします。テストに合格したら [保存] をクリックします。

[Settings] から [To App] をクリックします。

[Edit] をクリックし、必要なオプションに対して [Enable] を選択します。

このステップは、ユーザー属性のマッピングを行う場合に使用します。それ以外の場合は既定設定のままにします。アトラシアンがサポートしている処理の詳細については「ユーザー プロビジョニングの機能」をご参照ください。

[保存] をクリックして連携設定を適用します。

ステップ 3. Okta でメール アドレスが正しいことを確認する

ユーザー プロビジョニングではメール アドレスを使用してアトラシアン アプリのユーザーを特定し、新しい Atlassian アカウントを作成するか、既存の Atlassian アカウントにリンクします。したがって、ユーザーのメール アドレス属性が SAML SSO 設定と Okta アプリの SCIM のユーザー プロビジョニング設定とで異なる場合、Atlassian アカウントが複製されてしまう可能性があります。

アカウントの複製を防ぐために、ユーザー アカウントのマッピングに使用するメール アドレス属性が、SAML SSO と SCIM ユーザー プロビジョニングで同じであることを確認します。

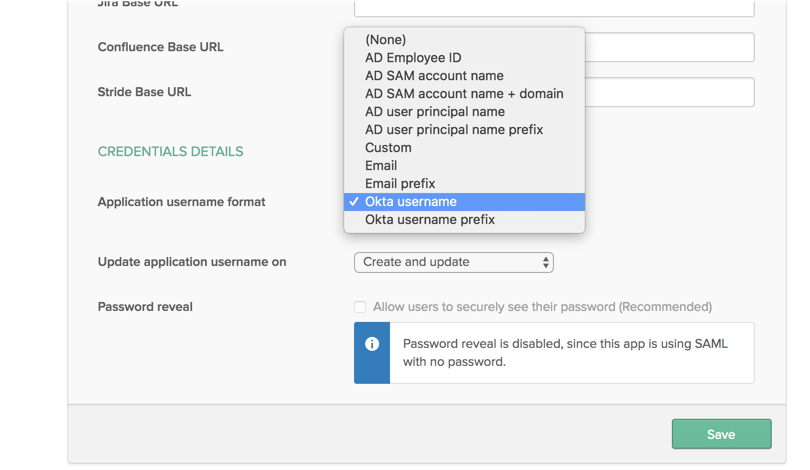

- Okta の [User provisioning] タブで [Primary email] 属性にマッピングされているフィールドを記録します。既定は、スクリーンショットのように

emailとなります。 [Sign on ] タブをクリックします。[Credentials details] セクションで [Application username format] 設定を見つけます。Okta では、Atlasssian アカウントを作成またはリンクするときに、ユーザー アカウントのこのフィールドが SSO メール アドレスとして渡されます。

[Application username format] が渡そうとしているデータが古い値である場合 (例: user1@example.com の対象属性のメール アドレスが古く、最新のメール アドレスである user1+new@example.com を格納する別の属性がある)、次の操作を行うことができます。

- 管理者がこのステップを完了する前に、ユーザーに Atlassian アカウントにログインするように依頼します。

- 引き続きアカウントが複製する場合、ユーザーのメール アドレスをアトラシアン サポートにお知らせください。

- [Application username format] フォーマットが、前のステップで Primary email として指定した属性と同じであることを確認します。

- [Update application username on] が [Create and update] に設定されていることを確認します。[Save] をクリックして変更を適用します。

- [Update Now] をクリックして、Okta の自動更新を待たずに変更をプッシュします。

ステップ 4. 組織にグループをプッシュする

グループ同期機能を使い、ディレクトリを使用してユーザー権限やライセンスを自動的に管理することをおすすめします。これは、ユーザー権限およびライセンスの管理を組織から手動で行うことよりも推奨されます。このセクションでは、グループベースの管理を構成する方法について説明します。

グループをプッシュしてもユーザーは同期されません。グループが Atlassian 組織にプッシュされるだけです。

Okta で、[Push Groups] タブをクリックして、[By Name] をクリックします。グループ名を選択し (例: atlassian-test-jira-users または atlassian-test-confluence-users)、[Save] をクリックします。

上記のスクリーンショットでは、atlassian-confluence-users グループを使用して Confluence への製品アクセスを管理しています。グループをプッシュしてもユーザーは同期されません。グループが Atlassian 組織にプッシュされるだけです。

- 必要なグループがすべてプッシュされていることを確認します。

ステップ 5: Okta でユーザーを Atlassian アプリケーションに割り当てる

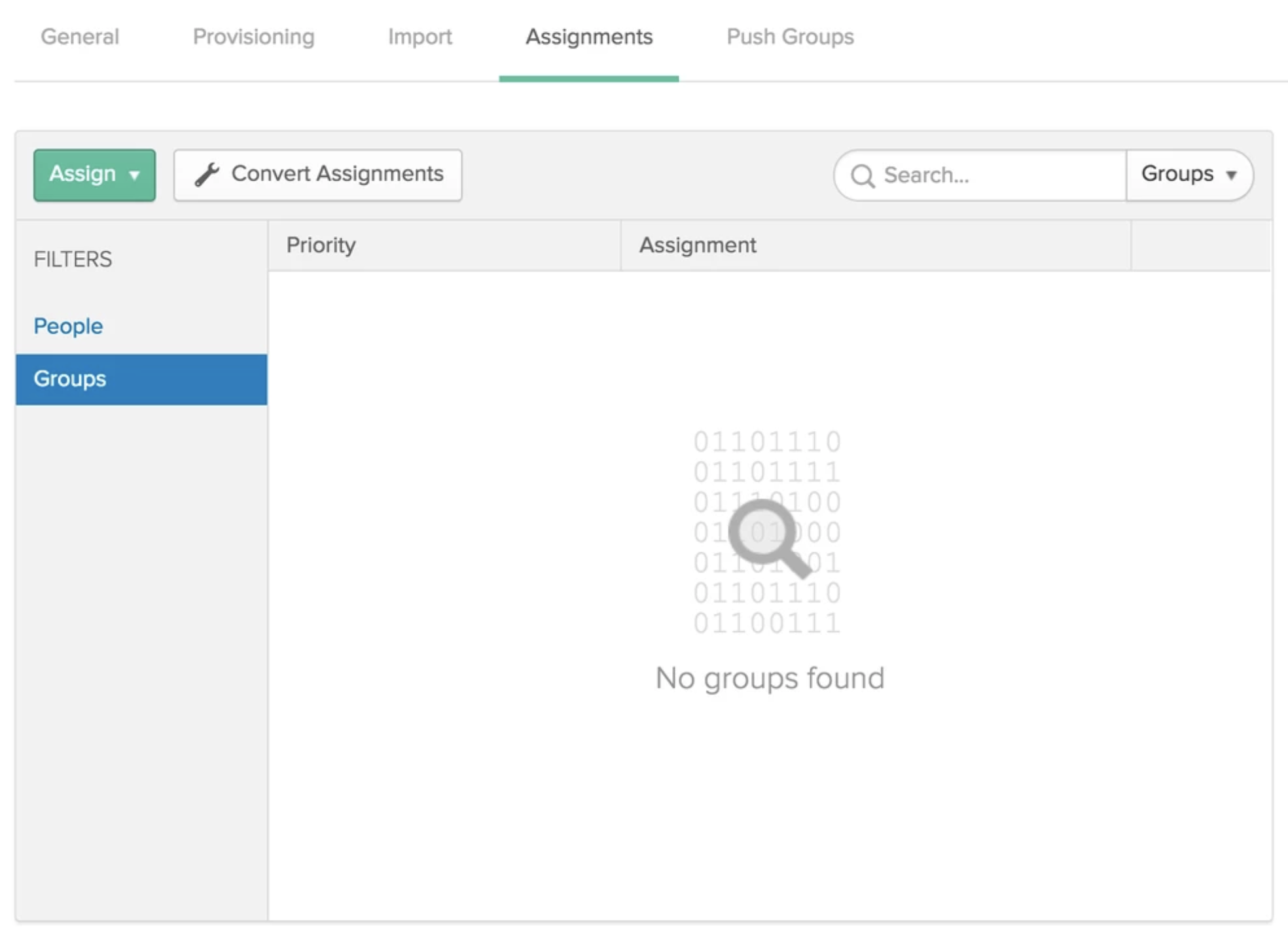

- Okta で、Atlassian アプリケーションの [Assignments] タブをクリックします。

- [割り当て] > [グループ] の順にクリックします。割り当てるグループを選択します。この例で、グループは atlassian-confluence-users です。

- このダイアログで既定値を設定します。これらの既定値は、ユーザー プロファイルに既定値が設定されていない場合にのみ使用されます。フィールドの入力はすべて任意であり、空欄のままにしておくこともできます。このステップが完了したら、 [Save and Go Back] をクリックします。

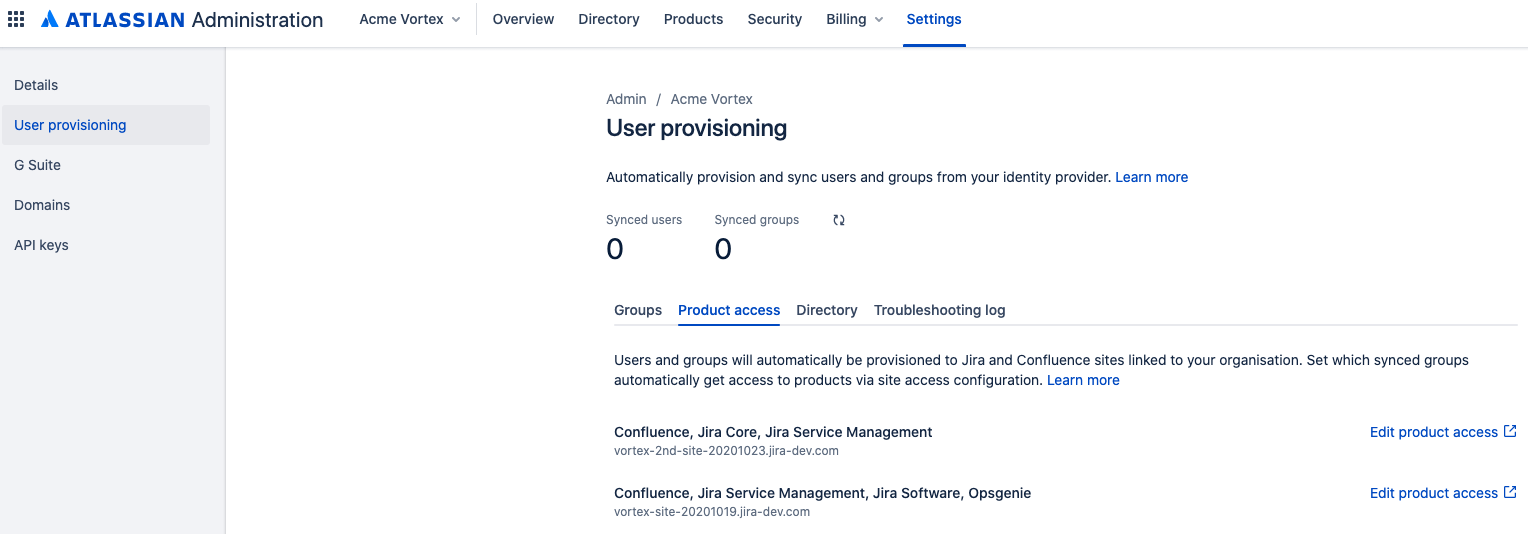

- Atlassian 組織で、ユーザーが同期されていることを確かめます。Okta のログまたは [ユーザー プロビジョニング] ページのいずれかで確認できます。

ステップ 6. プロビジョニングされたグループおよびユーザーの製品アクセスを構成する

新しくプロビジョニングされたユーザーに製品アクセスを付与するには、[製品アクセスを編集] を選択して既存のグループの製品アクセスを設定します。製品アクセスの設定に関する詳細については「製品アクセスの設定を更新」をご参照ください。