Active Directory フェデレーション サービス (AD FS) を使用した SAML シングル サインオン構成

セキュリティ アサーション マークアップ言語 (SAML) は、アイデンティティ プロバイダーとサービス プロバイダー (Confluence Cloud など) 間で認証データおよび認可データを交換するためのオープン標準です。

このページでは、Active Directory フェデレーション サービス (AD FS) を使用して SAML シングル サインオンを構成する手順について説明します。

はじめる前に

組織管理者は、AD FS で SAML シングル サインオンを構成する前に、いくつかの手順を完了しておく必要があります。

アトラシアン組織の準備

SAML シングル サインオンは、次の手順を完了してから構成できます。

1 つ以上のドメインを検証済みであること。確認方法については「組織のドメインを検証する」をご参照ください。ドメインを検証すると、検証済みドメインのメール アドレスを使用するすべての Atlassian アカウントが組織で管理されるようになります。

Atlassian Access をサブスクライブする。

また、以下もおすすめします。

アトラシアン製品と AD FS が相互の通信に HTTPS プロトコルを使用していること、また、構成された製品のベース URL が HTTPS のものであることを確認します。

SAML 認証リクエストは限られた期間のみ有効であるため、アイデンティティ プロバイダー サーバーの時刻が NTP を使用して同期されていることを確認します。

SAML 構成に誤りがあった場合に組織にアクセスするために使用できる Atlassian アカウントを作成します。

ログインしたときにアカウントが SAML シングルサインオンにリダイレクトされないよう、未検証のドメインのメール アドレスを使用します。

ユーザーに組織管理者のアクセス権を付与します。SAML シングル サインオンがユーザーの期待どおりに動作していることを確認したら、管理アクセスを削除できます。

SAML シングル サインオンの構成中はユーザーはアトラシアン製品にログインできなくなるため、SAML への切り替え日時を事前に設定し、ユーザーに事前に通知します。

Microsoft Windows Server の準備

Active Directory をインストールして実行します。

Microsoft Active Directory Federation Services をインストールします。

Microsoft Active Directory Federation Services を Active Directory に接続します。

SAML シングル サインオンのセットアップ

この設定には、AD FS 2.0+ が必要です。

直近のテストは Windows Server 2016 Datacenter と AD FS 4.0 の組み合わせで行いました。

1. SAML 構成の追加

次の手順を完了して、Atlassian 組織から SAML 設定を追加します。

admin.atlassian.com に移動し、組織を選択して、[Security] > [SAML single sign-on] に移動します。[Add SAML configuration] をクリックして次の画面を開きます。

AD FS 管理ツールの左パネルから、[AD FS] を右クリックして、[Edit Federation Service Properties] をクリックします。

[Federation Service Properties] ダイアログで、[Federation Service identifier] の値をコピーします。

admin.atlassian.com の [SAML 設定を追加] 画面に戻ります。

[Identity provider Entity ID] フィールドに値を貼り付けます。

AD FS 管理ツールに戻り、左側のパネルで [AD FS] > [Service] > [Endpoints] を選択します。

[Token Issuance] で、Type が SAML 2.0/WS-Federation の URL パスを検索してコピーします。

admin.atlassian.com の [SAML 設定を追加] 画面に戻ります。

サーバー URL (例: https://<myadfsserver.com>/adfs/ls/) のプレフィックスを追加し、 [Identity provider SSO URL] フィールドにパスを貼り付けます。

パブリック キーをエクスポートします。

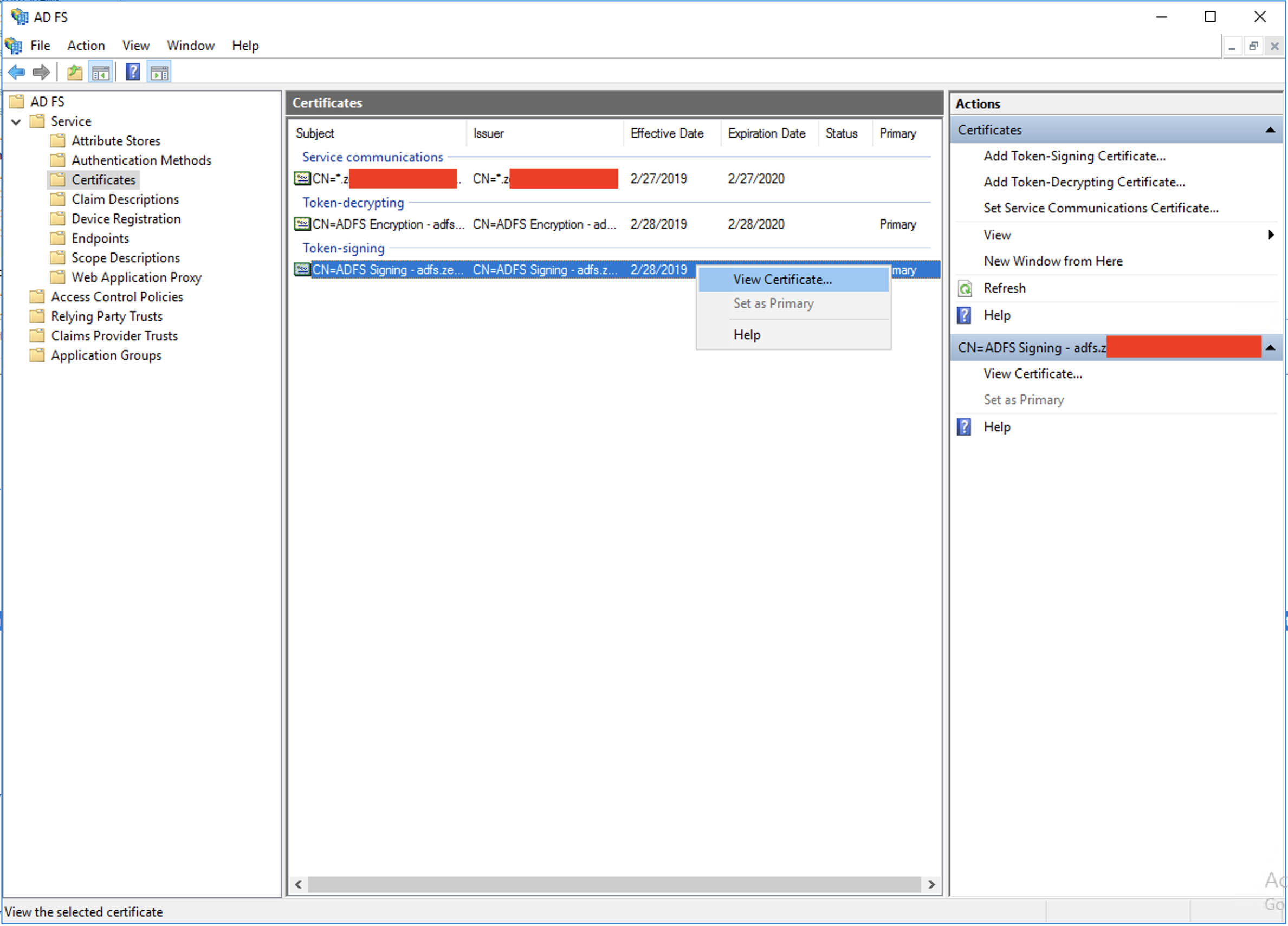

AD FS 管理ツールから、右側のパネルで [AD FS] > [Service] > [Certificates] を選択します。[Token-signing] セクションの下の証明書を右クリックして、[View Certificate] をクリックします。

[Certificate] ダイアログで [Details] タブに切り替え、[Copy to File] をクリックします。

Certificate Export Wizard で、[Next] をクリックします。

フォーマットに [Base-64 encoded X.509 (.CER)] を選択し、[Next] をクリックします。

[File name] で、エクスポートされた証明書の保存先のパスとファイル名を指定し、[Next] をクリックします。

エクスポートされた証明書の設定を確認し、[Finish] をクリックします。

エクスポートされた証明書ファイルを開き、証明書キーをコピーします。admin.atlassian.com の [SAML 設定を追加] 画面に戻り、[公開 x509 証明書] フィールドに値を貼り付けます。

[Save Configuration] をクリックします。

2. 新しい証明書利用者の信頼を作成する

このセクションの手順を AD FS 管理ツールで完了します。

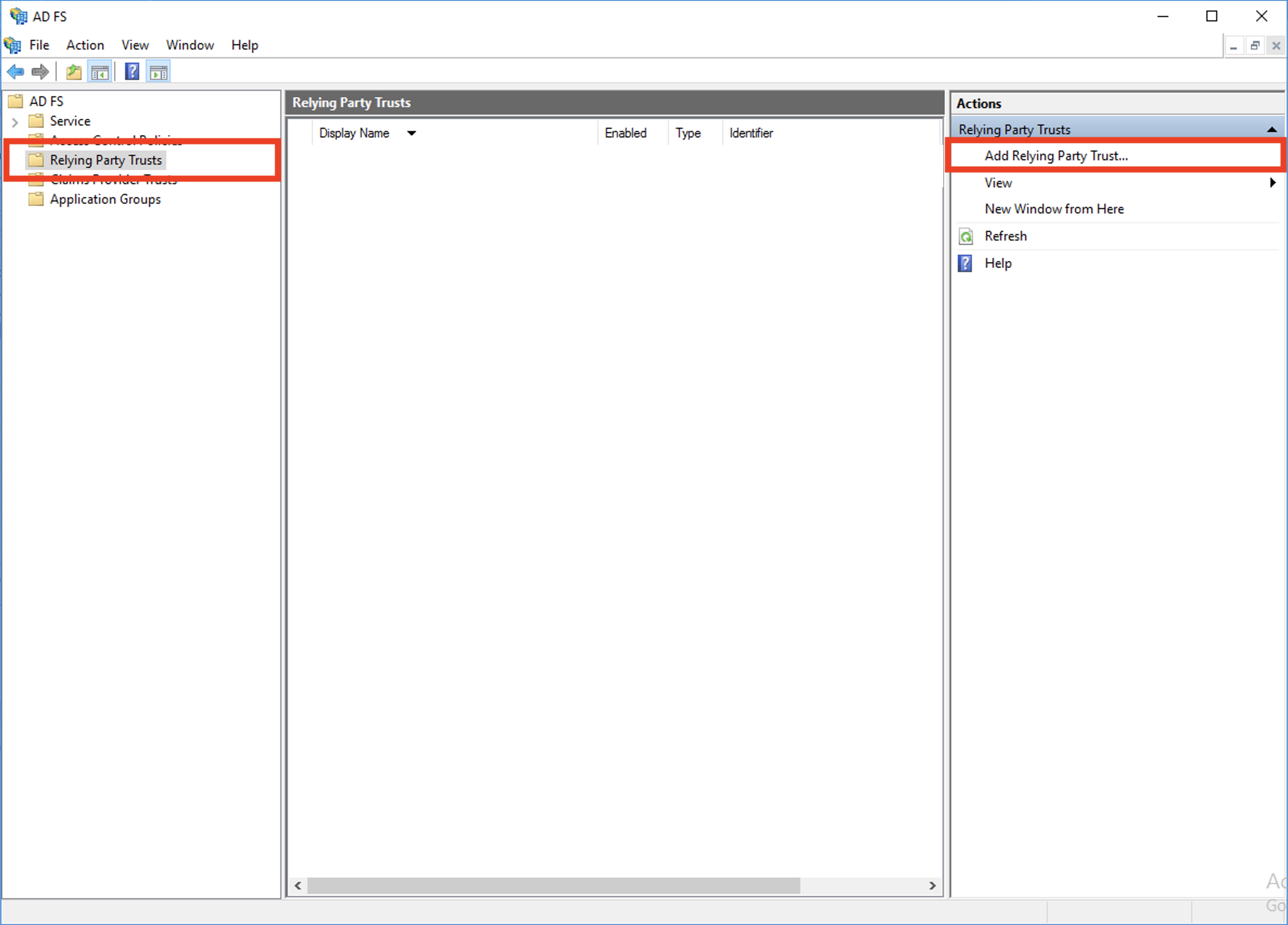

AD FS の管理ツールで、左側のパネルで [AD FS] を展開し、[Relying Party Trusts] を選択し、右側のパネルから [Add Relying Party Trust] をクリックします。

[Add Relying Party Trust Wizard] で [Claim Aware] を選択し、[Start] をクリックします。

[Enter data about relying party manually] を選択し、[Next] をクリックします。

証明書利用者の表示名を入力し、[Next] をクリックします。この名前は、AD FS管理ツールの [Relying Party Trusts] 一覧の下に表示されます。

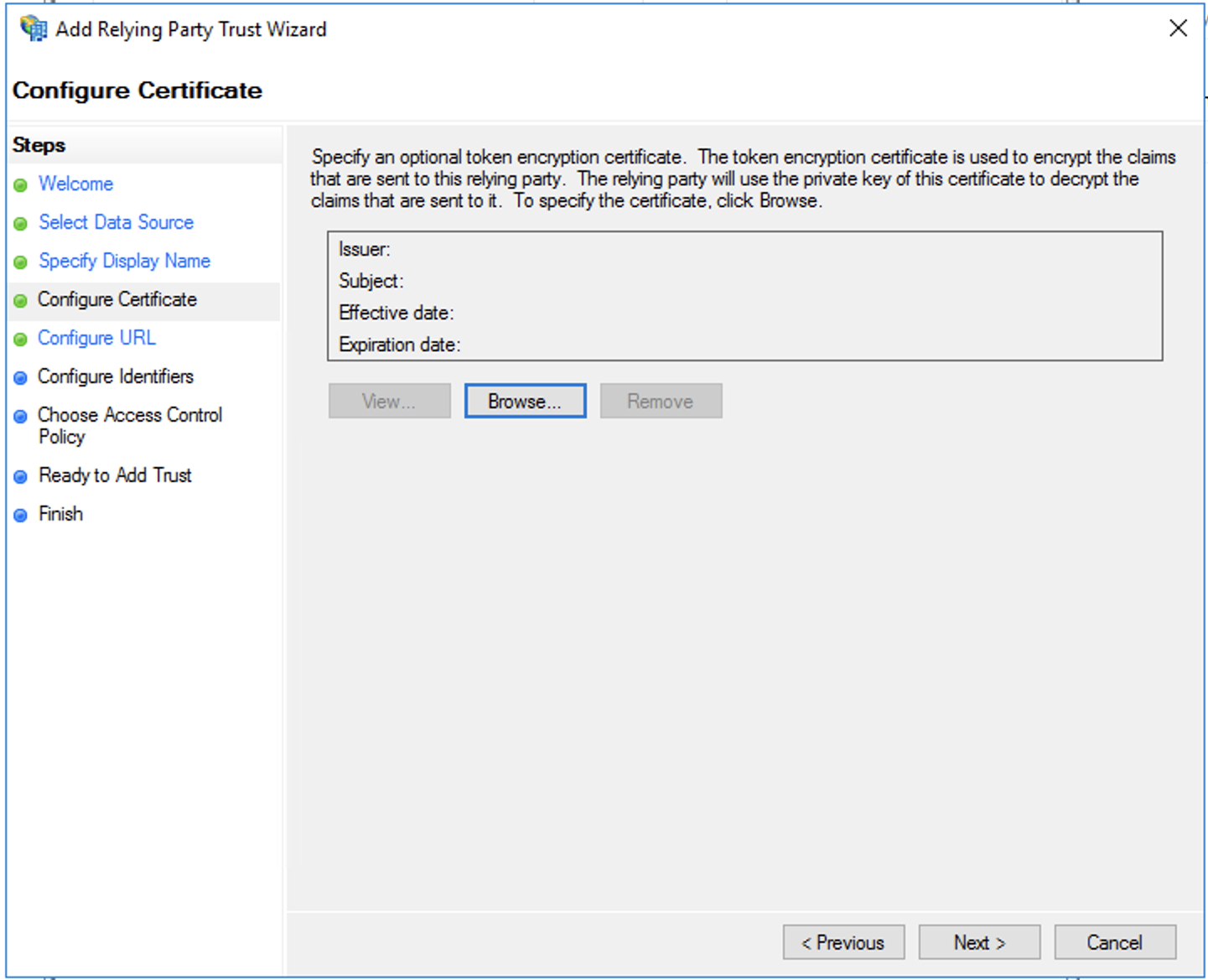

[Configure Certificate] ステップで、[Next] をクリックします。セットアップの一部としてトークンを暗号化する必要はありません。

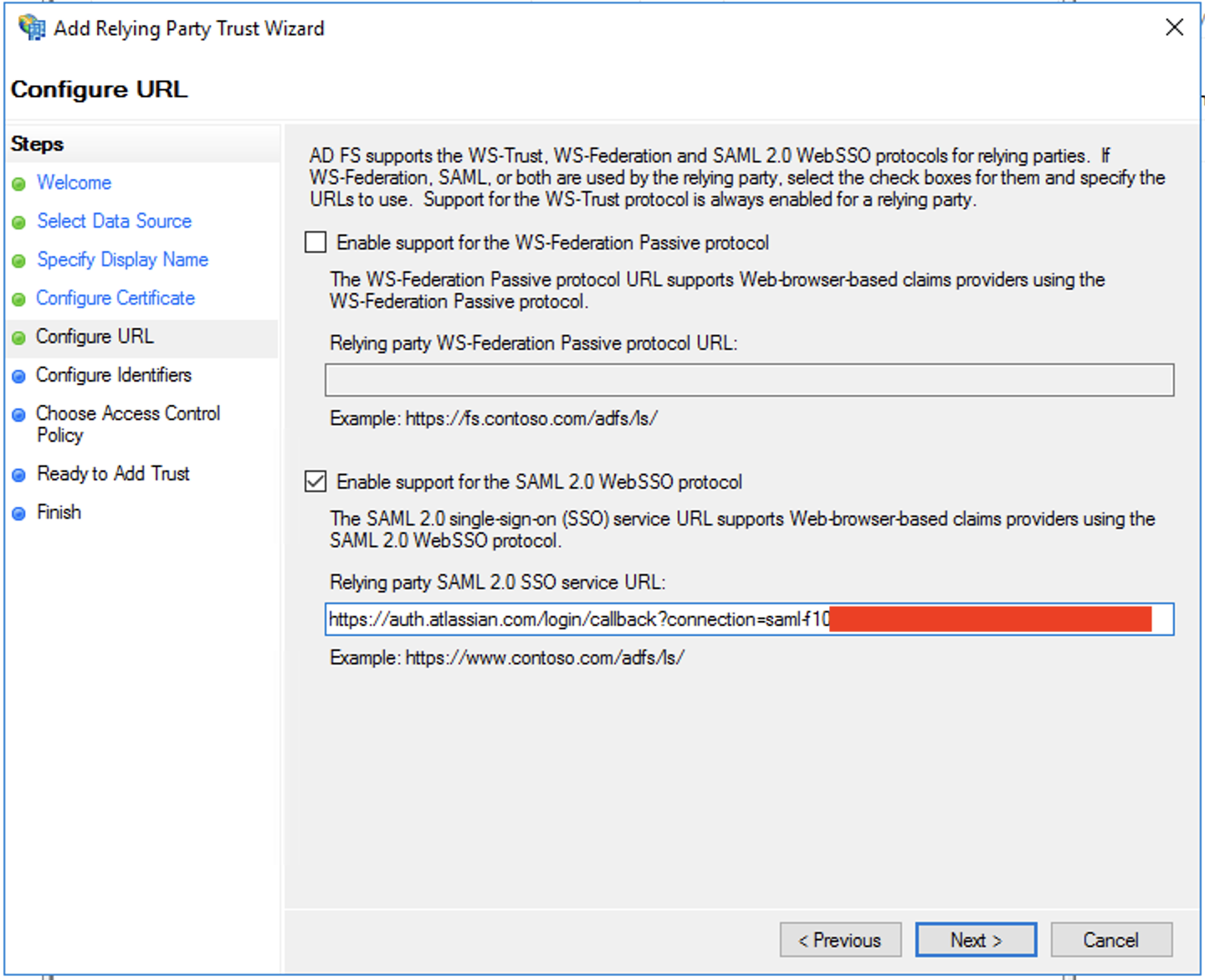

[Enable support for the SAML 2.0 WebSSO protocol] を選択します。

admin.atlassian.com の [SAML single sign-on] ページで [SP Assertion Consumer Service URL] をコピーして、AD FS ウィザードの [Relying party SAML 2.0 SSO Service URL] フィールドに値を貼り付けます。

Click Next.

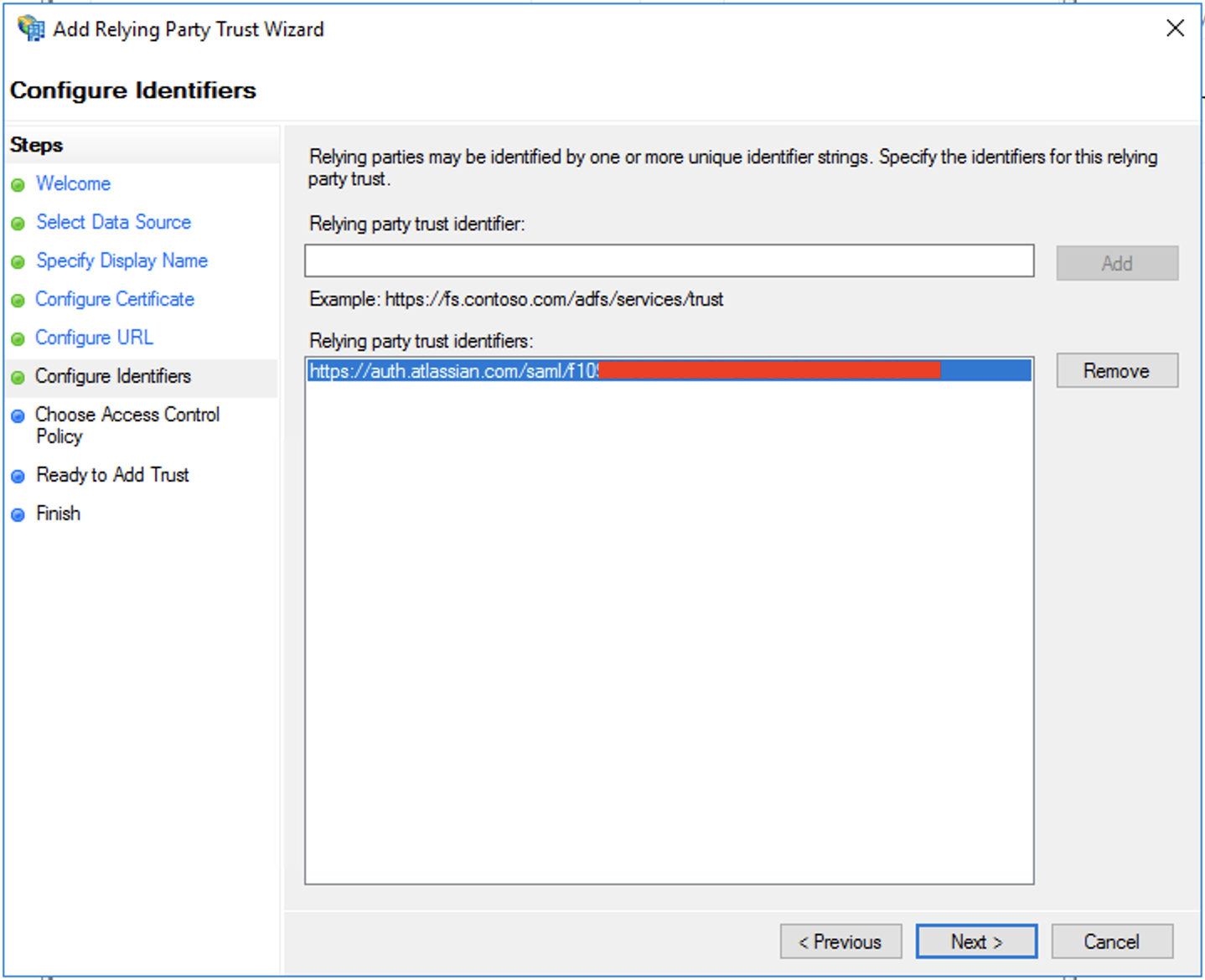

admin.atlassian.com の [SAML single sign-on] ページで [SP entity ID] の値をコピーします。

AD FSウィザードの [Relying party trust identifier] フィールドに値を貼り付け、[Add] をクリックします。

Click Next.

アクセス コントロール ポリシーの一覧で [Permit everyone] を選択し、[Next] をクリックします。

[Ready to Add Trust] ステップで設定を確認して [Next] をクリックします。

[Close] をクリックしてウィザードを完了します。

3. 証明書利用者の信頼のクレーム ルールを編集する

このセクションでは、AD FS がアトラシアン組織にクレームを送信する方法について説明します。このマッピングには、AD FS に追加する 2 つのルールが必要です。最初のルールでは、メール、名、姓などの AD フィールドを SAML フィールドにマッピングします。2 番目のルールは、Name Identifier をマップします。

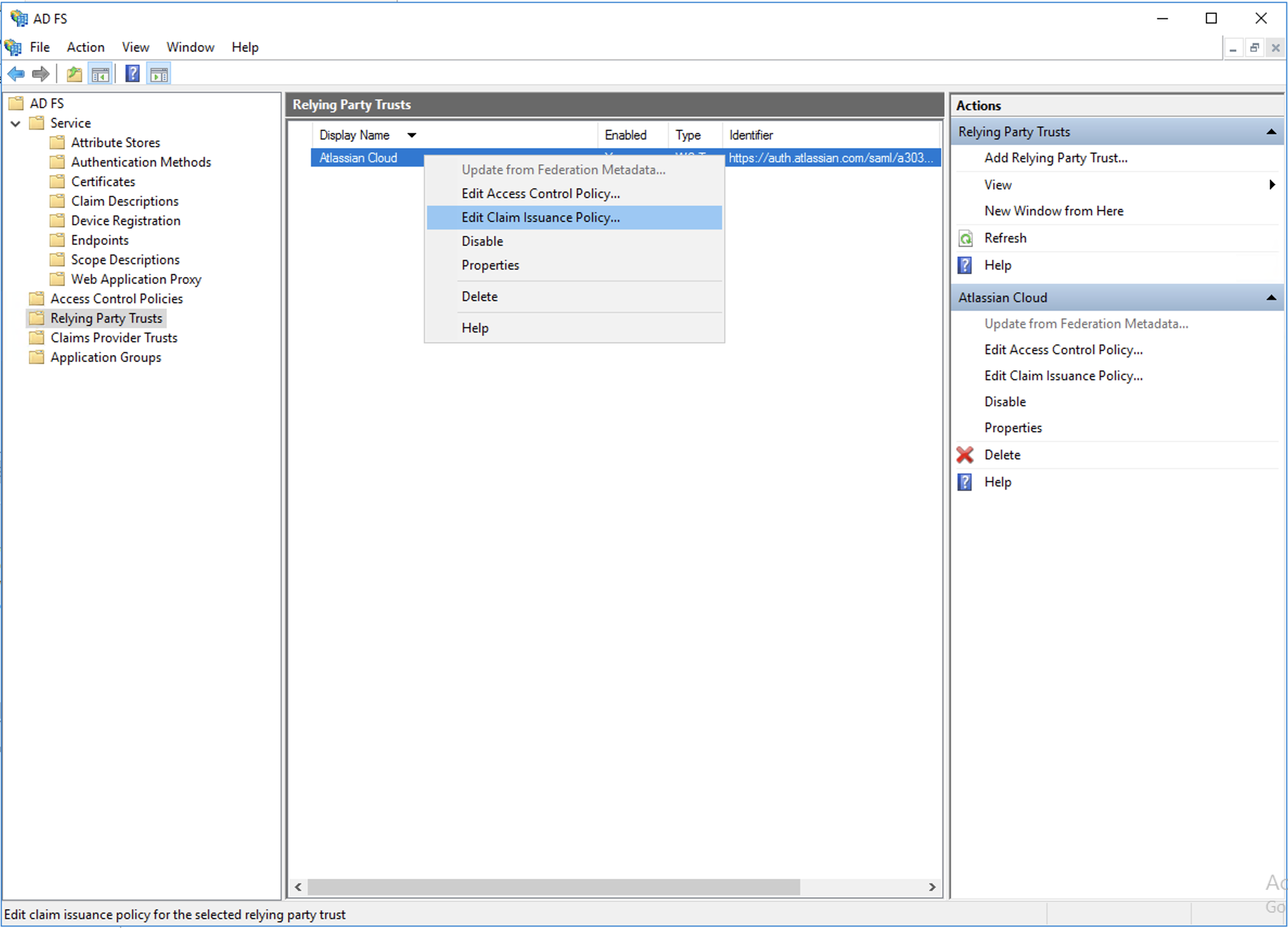

AD FS 管理ツールから、最近追加した証明書利用者信頼を右クリックして、[Edit Claim Issuance Policy] をクリックします。

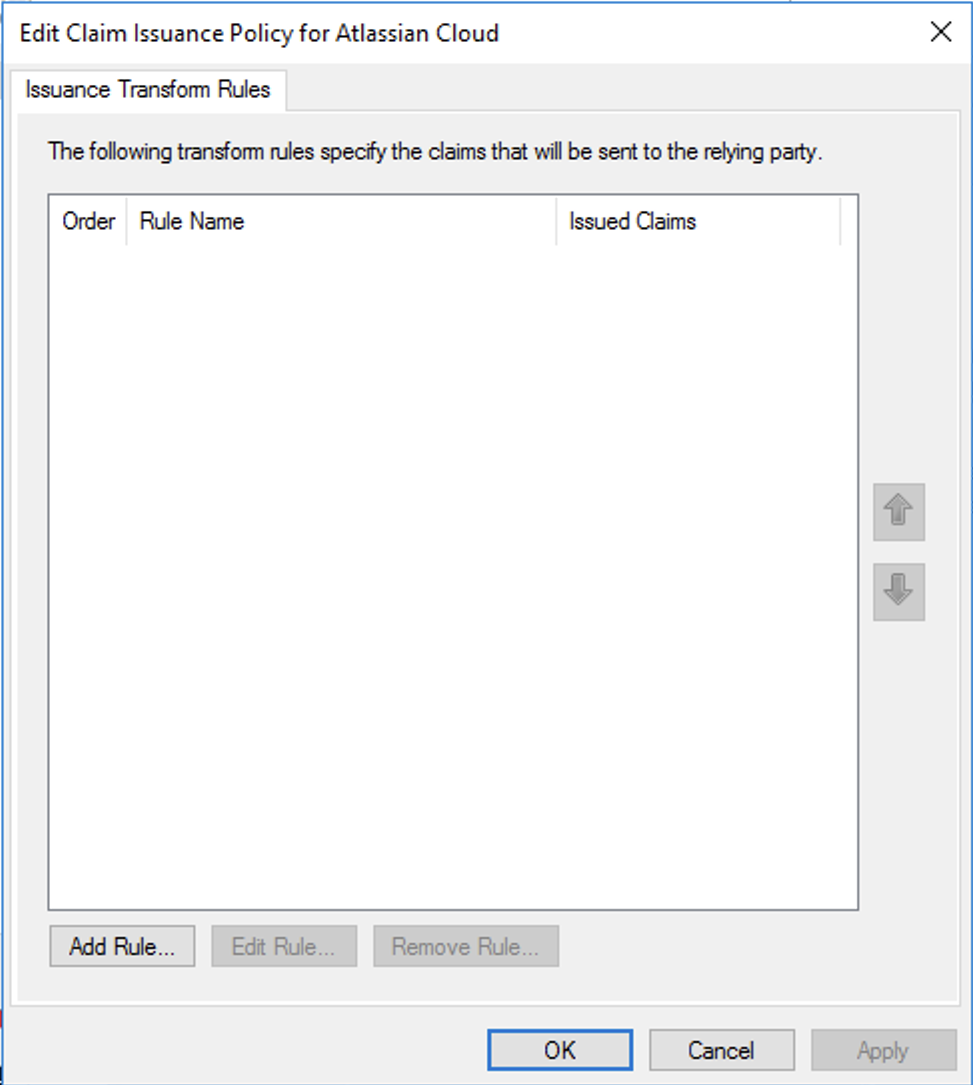

[Add Rule] を選択します。

[Claim rule template] ドロップダウンから [Sending Claims Using a Custom Rule] を選択し、[Next] をクリックします。

[Claim rule name] に名前を入力します。

以下を [Custom Rule] フィールドにコピーします。

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"] => issue(store = "Active Directory", types = ("http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn", "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress", "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname", "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname"), query = ";objectSID,mail,givenName,sn;{0}", param = c.Value);[Finish] をクリックします。

[Add Rule] をもう一度クリックします。

[Claim rule template] ドロップダウンから [Sending Claims Using a Custom Rule] を選択し、[Next] をクリックします。

[Claim rule name] に名前を入力します。

以下を [Custom Rule] フィールドにコピーします。

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress");[Finish] をクリックします。

4. SAML シングル サインオン連携のテスト

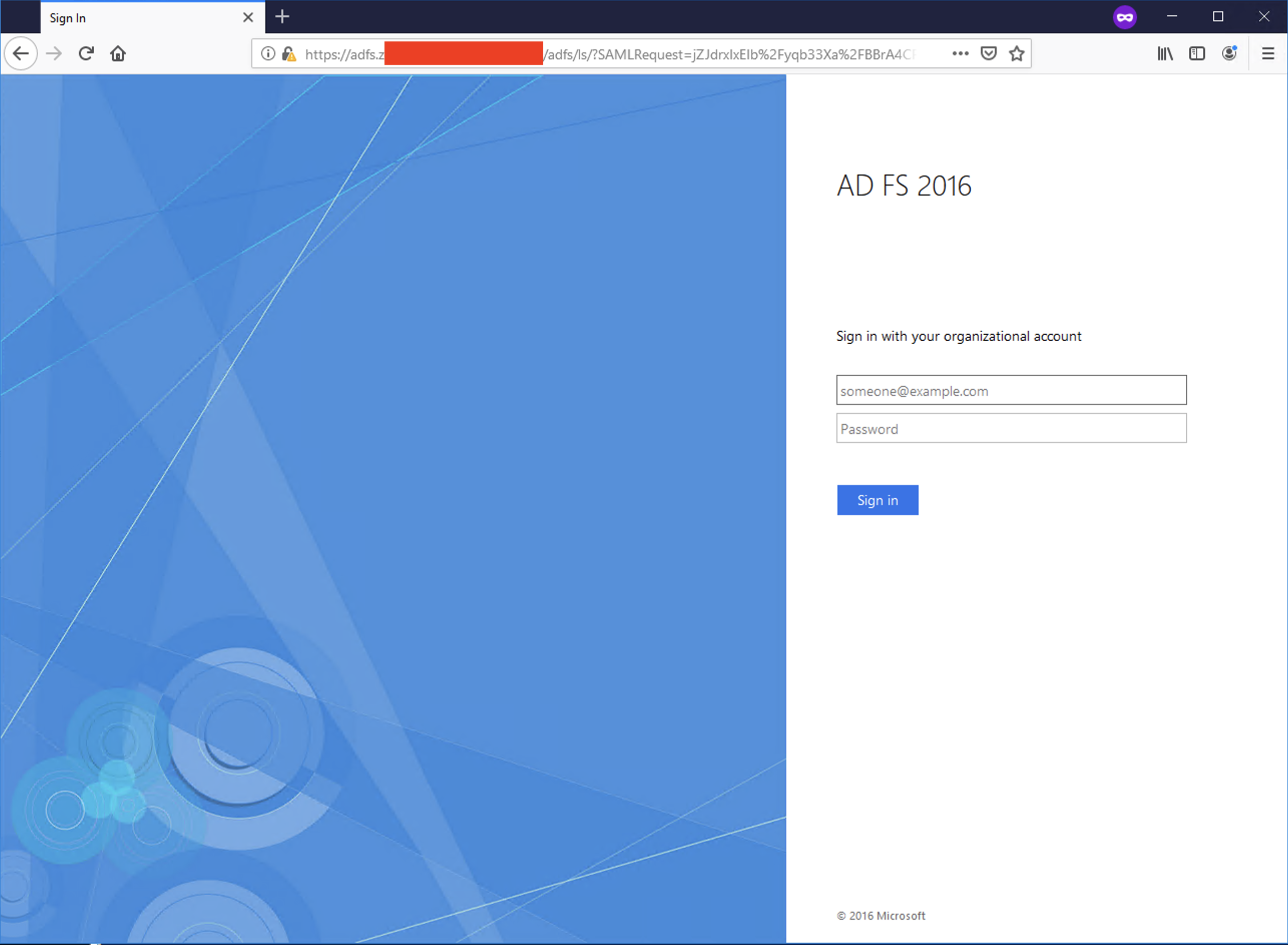

id.atlassian.com に移動し、Active Directory のユーザーのメール アドレスを入力して [続行] をクリックします。

AD FS のログイン ページにリダイレクトされます。資格情報を入力して、[Sign in] をクリックします。

構成が正常に行われていた場合、start.atlassian.com に移動します。