Jira Software Data Center for SAML 2.0 SSO を Okta で設定する方法

プラットフォームについて: Data Center - この記事は、Data Center プラットフォームのアトラシアン製品に適用されます。

このナレッジベース記事は製品の Data Center バージョン用に作成されています。Data Center 固有ではない機能の Data Center ナレッジベースは、製品のサーバー バージョンでも動作する可能性はありますが、テストは行われていません。サーバー*製品のサポートは 2024 年 2 月 15 日に終了しました。サーバー製品を利用している場合は、アトラシアンのサーバー製品のサポート終了のお知らせページにて移行オプションをご確認ください。

*Fisheye および Crucible は除く

目的

Jira Data Center には SSO for Atlassian Server and Data Center App がバンドルされています。このドキュメントの残りの部分では Atlassian SSO アプリと呼びます。

このアプリにより、Jira 管理者は SAML 2.0 または OIDC と好みのアイデンティティ プロバイダー (IdP) との組み合わせを利用して SSO を設定できます。サポート対象の IdP や SSO アプリの詳細については「Atlassian Data Center アプリケーションの SAML シングル サインオン」をご確認ください。

このドキュメントでは、Jira Software Data Center を Okta と連携して、SAML 2.0 を利用した SSO を実現する手順に焦点を当てています。

参考として Jira Software を利用していますが、Jira Service Management の場合もコンセプトは同じです。このため、このドキュメントの残りの部分では Jira と呼びます。

Jira Data Center を他の IdP ソリューションと連携する際の参考資料として利用できる可能性もあります。

自社要件に合わせて Okta や Jira の設定変更が必要な可能性があるため、このドキュメントは完全なリファレンス ガイドではありません。このドキュメントは動作を実現するための構成例を説明しています。

Okta に関連する問題や質問については Okta Help Center をご確認ください。

アトラシアン製品は様々なテクノロジーとのインターフェースを提供しています。Web サーバー (Apache HTTP サーバーなど)、ロード バランサ、シングル サインオン ソリューション (SSO)、SSL 証明書、LDAP リポジトリなどのフロントエンド ソリューションは、多くの場合、アトラシアン製品を機能させる上で重要な役割を担います。

アトラシアンはこれらのサードパーティ製アプリケーションとの連携のためのドキュメントを提供するようにしていますが、サードパーティ製アプリケーションのサポートを提供しているわけではなりません。サードパーティ製アプリケーションの問題をサポートすることはできません。

詳細については「アトラシアン サポートの提供内容」をご確認ください。

ソリューション

このドキュメントで取り上げる手順の要約です。

Atlassian SSO アプリのインストールや更新

Jira Data Center では、SSO 機能が Marketplace アプリとして提供されます。このアプリが Jira にバンドルされている可能性もありますが、セキュリティ バグからアプリを保護して最新の機能改善を活用できるよう、ご利用の Jira リリースでサポートされている最新バージョンにアプリを更新することをおすすめします。

サポート対象の Jira バージョンの詳細やリリース ノートについては Atlassian SSO アプリのバージョン履歴をご確認ください。

この例では Jira Software 8.20.6 と Atlassian SSO アプリ 4.2.1 を利用します。このドキュメントの作成時点で提供されている最新のアプリケーション バージョンは 4.2.11 です。

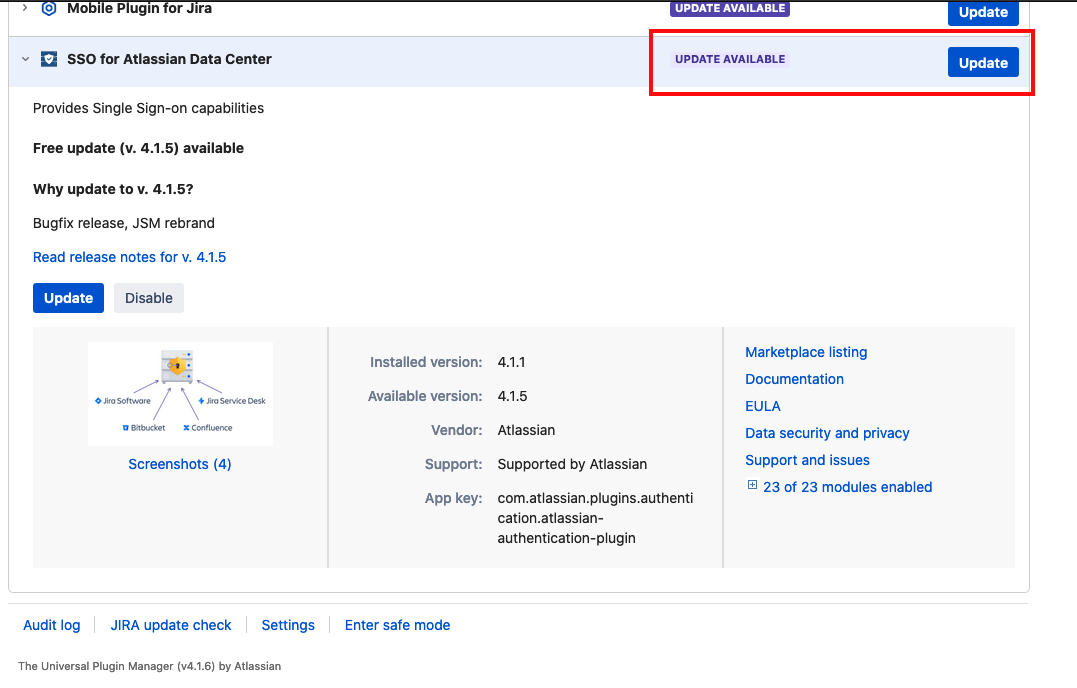

「アプリの更新」では、Universal Plugin Manager (UPM) でアプリを更新するオプションを説明しています。UPM がインターネットに接続されている場合は、利用可能なアップデートがあることが通知され、アップデートするオプションが提供されます。

Okta でのアプリケーションの作成

アトラシアンは Okta アプリケーションを提供していないため、ユーザーのために Okta で新しいアプリケーションを作成する必要があります。

- Okta 管理者として [Applications] に移動し、[Create App Integration] をクリックします。

- Create New Application Integration 画面で次の内容を選択し、[SAML 2.0] をクリックします。

- Create SAML Integration ページの [General Settings] で以下の情報を追加して [Next] をクリックします。

App Name: ユーザーに表示したい任意の名前を指定します。この例では「My Company Jira」を利用しています。

Application logo: ユーザーに表示したいロゴです。アトラシアンのロゴを利用したい場合は Atlassian Design System のサイトをご参照ください。

- Configure SAML 画面で以下の情報を追加して [Next] をクリックします。

- Single sign-on URL: 任意の URL を追加します。後ほど Jira を設定したあとに、Jira Assertion Consumer Service URL に編集します (https://<jira>:8443/plugins/servlet/samlconsumer のような形式)

- Audience URI (SP Entity ID): 任意の URL を追加します。後ほど Jira を設定したあとに、Jira Assertion Consumer Service URL に編集します (https://<jira>:8443 のような形式)

- Name ID format: ユーザーが自身のメール アドレスを利用して Jira で認証することを考慮し、

EmailAddressにします。- これは Jira のユーザー ディレクトリのユーザー名属性に一致する必要があるため、意図する構成や利用されている構成に応じた変更が必要な可能性があります。

- Application username: ユーザーが自身のメール アドレスを利用して Jira で認証することを考慮し、

Emailにします。異なる方法を利用している場合はそれに従って変更します。- これは Jira のユーザー ディレクトリのユーザー名属性に一致する必要があるため、意図する構成や利用されている構成に応じた変更が必要な可能性があります。

- これは Jira のユーザー ディレクトリのユーザー名属性に一致する必要があるため、意図する構成や利用されている構成に応じた変更が必要な可能性があります。

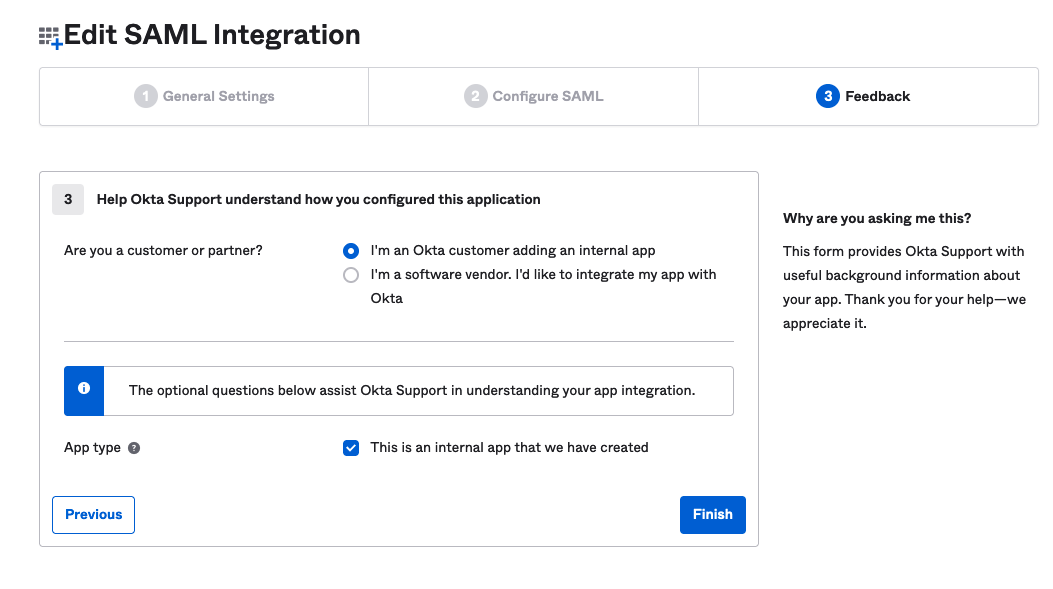

- Feedback 画面で自社に関連するオプションを選択し、[Finish] をクリックします。

- Okta でアプリケーションが作成され、[Sign On] タブが表示されます。

- アプリケーションの [Sign-On Settings] 配下で [View Setup Instructions] をクリックすると、新しいウィンドウが開き、次のセクションで利用する情報が表示されます。

Okta 連携アプリが作成されたら、How to Configure SAML 2.0 for My Company Jira Application ウィンドウは開いたままにして、Jira で SAML SSO を構成するために次のセクションに進みます。

あとで Okta の管理画面に戻り、アプリの設定を完了します。

Jira で SAML 2.0 を構成

Atlassian SSO アプリを利用して Jira で SAML 2.0 を連携するには、Jira が HTTPS で実行されている必要があります。まだ設定されていない場合は「Jira アプリケーションを SSL または HTTPS で実行する」をご確認ください。

- Jira に管理者としてログインし、歯車アイコン > [システム] に移動します。

- [認証方法] をクリックします。

- SSO for Atlassian Server and Data Center App のバージョンが 4.2 未満の場合、[セキュリティ] セクションで [SSO 2.0] をクリックします。

- 連携に名前を付けます。

- SAML SSO 2.0 設定を構成するには、[認証方法] で [SAML シングル サインオン] を選択します。

- [シングル サインオン発行者] 属性では、前のセクションの Okta 構成から Identity Provider Issuer の値を利用します。

- [ID プロバイダーのシングル サインオン URL] 属性では、前のセクションの Okta 構成から Identity Provider Single Sign-On URL の値を利用します。

- [X.509 証明書] 属性では、前のセクションの Okta 構成から X.509 Certificate の値を利用します。

- [ユーザー名のマッピング] 属性では、

${NameID}を利用します。- この値は、前のステップで Okta で行われた設定内容に基づいて使用されます。設定内容によっては変更が必要な場合があります。

- 設定が次のサンプル画像のようになっていることを確認します。

- [設定を保存] をクリックし、確認ポップアップで [保存] をクリックします。

これで、Jira 側はすべて設定されました。

Okta アプリケーションの構成を官僚

Okta の管理画面に戻り、前のセクションで Jira から収集した情報に基づいて引き続き設定を完了する必要があります。

- Okta で Jira アプリケーションに移動し、作成した連携をクリックします。

- [General Settings] で、SAML Settings の [Edit] をクリックします

- SAML Settings 画面で次の変更を行い、[Next] をクリックします。

[Single sign-on URL]: 前のセクションで Jira から収集したアサーション コンシューマー サービス URL の値を利用します。

Audience URI (SP Entity ID): 前のセクションで Jira から収集したオーディエンス URL (エンティティ ID) の値を利用します。

- Feedback 画面で、何も変更せずに [Finish] をクリックします。

SSO 連携のテスト

この時点で、Jira の認証で Okta の SSO を利用するよう設定されています。ユーザー プロビジョニングは引き続き、過去の設定内容に応じて、内部ユーザー ディレクトリまたは外部 LDAP から通常の方法で行われています。

このため、この連携をテストするために Okta でユーザーやグループが作成されると見なします。たとえば、ユーザー 'oktauser' が Okta と Jira に次のように追加されました。

- Okta

- Jira

Okta がユーザーにアクセスを付与できるよう、Okta 内のターゲット グループを Jira アプリケーションに関連付けます。

- Okta 管理で [Directory] > [Groups] に移動してターゲット グループをクリックします。

- グループ管理画面で [Applications] をクリックします。

- Jira アプリケーションの横にある [Assign applications] ボタンをクリックし、[Done] をクリックします。

これにより、対象のグループに追加されたすべてのユーザーが連携機能経由で Jira にアクセスできるようになります。

連携をテストするには、歯車アイコン > [システム] > [認証方法] > [サインインのテスト] を、作成した連携に対して選択します。

すべてが適切に設定されていると Okta ログインに転送され、そこで SAML の認証フローとして有効なユーザーでテストが行なえます。

備考と設定

未認証のユーザーを IdP に自動リダイレクト

このセクションの回避策を適用する前に、ロード バランサー / リバース プロキシのヘルス チェックが GET /status を送信するよう適切に構成されていることを確認してください。

ヘルス チェックのターゲットが GET / のみである場合、機能フラグの適用後、ロード バランサーによってノードが不健全であると報告されます。

ヘルス チェックの構成の詳細については「ロード バランサーの構成オプション」を参照してください。

ユーザーが Jira のベース URL にアクセスすると、ブラウザがシステム ダッシュボードにリダイレクトされます。これはデフォルトでは公開のダッシュボードで、ユーザーが認証のために IdP (Okta) にリダイレクトされることはありません。

また、(SAML が主要な認証方法として構成されているため) ログイン フォームのガジェットは表示されず、ユーザーは上部のバーの [ログイン] アイコンをクリックする必要があります。

There's a feature request to disable any public page in Jira – JRASERVER-65521 - Add possibility to disable public access to JIRA.

While this feature isn't resolved, the suggested workaround makes the system dashboard private, automatically redirecting unauthenticated users to the IdP.

- 管理者としてログインして次の URL にアクセスします。<Jira のベース URL>/secure/SiteDarkFeatures!default.jspa

- [ダーク機能の有効化] テキスト フィールドで

public.access.disabledを追加します。

上記の回避策を使用しても、非公開ダッシュボードの URL にアクセスしたときなど、リダイレクトが自動的に行われないページがほかにあります。

This is treated as a feature in JRASERVER-66554 - SAML redirection from Jira Dashboard page or any page other than login.jsp and there's no workaround for it.

セキュアな管理者セッション (websudo)

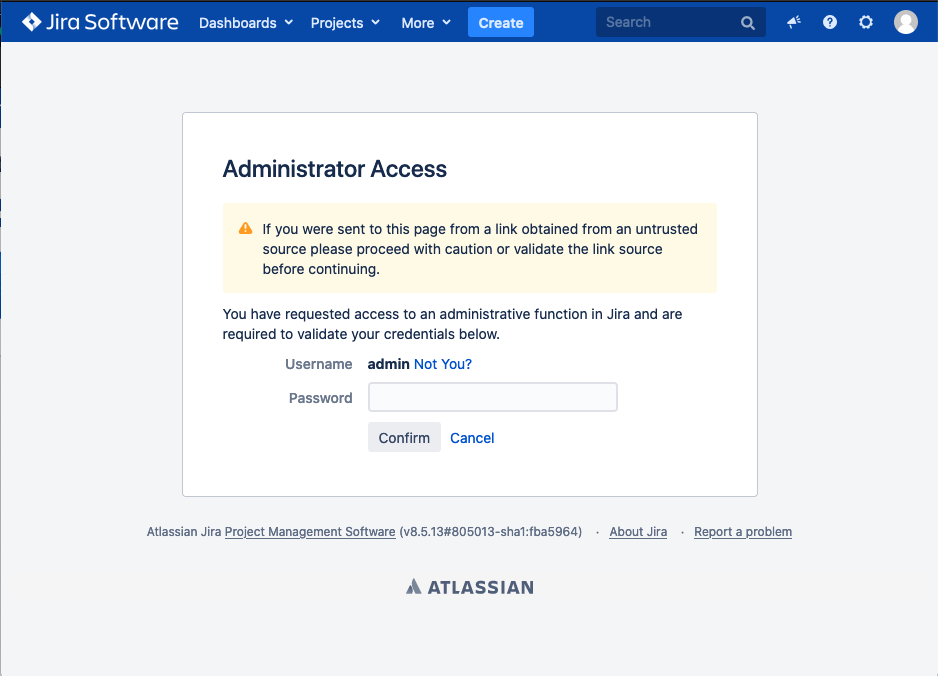

Jira ではデフォルトでセキュアな管理者セッションが有効化されているため、管理ページにアクセスしようとすると次のように再認証が要求されます。

This authentication challenge isn't sent to the IdP; therefore, it will use the configured user directories. You may choose to disable it as described in Configuring secure administrator sessions.

Still having problems?

アトラシアン サポートにお問い合わせください。喜んでお手伝いします。可能な限り詳細な情報をご提供ください。

- 影響を受けているアプリケーションのログ (該当する場合)

- エラー メッセージのスクリーンショット (ログに含まれていない場合)

- 過去に行った手順についての情報