LDAP インポート

お客様によっては、承認プロセスに使用される従業員とマネージャーの関係性情報やアセットなどを含む社内ディレクトリを管理しているケースも考えられます。このような LDAP エントリは、アセットにインポートできます。作業を簡単にするため、アセットには一般的な LDAP ディレクトリで動作してディレクトリから構造とアセットを取得できるモジュールが用意されています。この記事では、これを設定する方法について説明します。インポートの詳細についてはこちらをご確認ください。

LDAP インポートを作成し、設定して有効化するには、Jira 管理者である必要があります。

概要

LDAP ディレクトリは、ユーザーとその他のアセットのコレクションです。ライトウェイト ディレクトリ アクセス プロトコル (LDAP) はインターネット プロトコルで、Web アプリケーションで LDAP サーバーからこれらのアセットに関する情報を検索するために使用できます。

アトラシアンでは、最も一般的な LDAP ディレクトリ サーバー向けに組み込みのコネクターを提供しています。

- Microsoft Active Directory

- Apache Directory Server (ApacheDS)

- Apple Open Directory

- Fedora Directory Server

- Novell eDirectory

- OpenDS

- OpenLDAP

- OpenLDAP (Posix Schema を使用)

- LDAP 用 Posix Schema

- Sun Directory Server Enterprise Edition (DSEE)

- 汎用 LDAP ディレクトリ サーバー

LDAPS 検証

LDAPS (Secure LDAP) がサポートされており、アセットで動作させるための特別な要件はありません。

LDAPS ソースからインポートしようとしている場合は、インポートされた CA (認証局) 証明書によって LDAP サーバー証明書を検証できます。LDAP サーバー証明書を検証する場合は、Jira で CA 証明書によって LDAP サーバー証明書を検証できるようにするため、LDAP サーバー証明書に署名した CA からルート CA 証明書をインポートする必要があります。詳細についてはこちらをご覧ください。

必ずポートを 3269 に変更してください。これは、LDAP から LDAPS に変更すると、グローバル カタログ (GC) サーバーが 389 ではより大きい AD "フォレスト" を参照する照会を返すが、3268 (LDAPS の場合は 3269) では通常の LDAP サーバーのように動作するという事実によるものです。

インポート フィールド

インポート タイプを選択したら、その詳細を入力する必要があります。アセットに表示されるフィールドの説明は次のとおりです。

事前定義済みの構造と設定

必須フィールドを入力した後に次のステップで、アセットから定義済みの構造 (オブジェクト タイプ マッピング) と構成 (属性マッピング) を作成するかどうかを尋ねられます。この詳細は、インポート タイプによって異なります。一部のオブジェクト タイプ マッピングは初期設定で無効になっているので、関連するマッピングを必ず選択してください。

アセットの LDAP インポートを実行する際は、1 つの組織単位 (OU) からのみユーザーまたはグループをインポートできます。詳細については、「アセットの LDAP インポートを使用して特定の OU からユーザーまたはグループをインポートする方法」をご参照ください。

LDAP インポートの詳細について説明します。

作成されたインポート設定

これでインポート設定を表示できるようになりましたが、まだ準備が完了していません。引き続き、オブジェクト タイプと属性のマッピングを作成または確認して、インポート設定に問題がないことを確実にする必要があります。

準備できたら「2. オブジェクト タイプと属性マッピングを作成する」に進みます。

最後に一言

次のステップでは、オブジェクト マッピングの設定を作成します。LDAP インポート タイプに固有の設定をいくつか紹介します。

オブジェクト タイプ マッピング

名前 | 説明 |

|---|---|

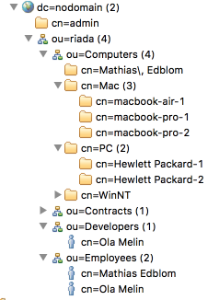

| セレクター | LDAP インポート タイプでは、LDAP の検索が実行される前にベース DN 値の直前にセレクターが追加されます。この値は、LDAP の構造化ツリーを特定のノードに絞り込むために使用されます。 検索フィルターは一般設定で指定されたものと同じになりますが、このセレクターによって検索フィルターの適用範囲が絞り込まれます。 例: ベース DN が dc=ad,dc=example,dc=com でセレクターが cn=users の場合、結果として得られる LDAP 検索ベースは cn=users,dc=ad,dc=example,dc=com になります。 |